Detail Content

Cyber Resilience หมายถึง ความสามารถในการเตรียมตัว และตอบสนองต่อภัยคุกคามทางไซเบอร์ รวมถึงการกู้คืนระบบให้กลับมาดำเนินการได้ตามปกติ ซึ่งเป็นตัวชี้วัดว่าองค์กรมีความสามารถในการรับมือกับการโจมตีหรือการรั่วไหลของข้อมูลได้ดีเพียงใด

จุดมุ่งหมายของ Cyber Resilience คือการป้องกันและเตรียมความพร้อมรับมือภัยคุกคามอาจเกิดขึ้น ทั้งโดยเจตนา (เช่น จากผู้ไม่ประสงค์ดี (Hacker) หรือจากการทุจริตของพนักงานภายในองค์กร (Insider Threat)) หรือโดยไม่ได้เจตนา (เช่น ความผิดพลาดในการตั้งค่าการใช้งานระบบของผู้ดูแลระบบ การทำงานที่ผิดพลาดของซอฟต์แวร์ที่พัฒนา (bug)) เพื่อให้มั่นใจว่าธุรกิจจะสามารถดำเนินต่อไปได้โดยจะไม่ทำให้ธุรกิจทั้งหมดหยุดชะงัก รวมถึงลดความเสียหายเมื่อเกิดภัยคุกคามหรือการรั่วไหลของข้อมูล โดยทั่วไปแล้วองค์กรที่มีความพร้อมจะกำหนดให้มีนโยบาย และแนวปฏิบัติด้านความมั่นคงปลอดภัยของระบบสารสนเทศ ตลอดจนจัดให้มีการซักซ้อมแผนบริหารความต่อเนื่องทางธุรกิจในด้านความมั่นคงปลอดภัยของระบบสารสนเทศ เพื่อใช้ในการรับมือ และจัดการกับเหตุการณ์ไม่พึงประสงค์ รวมทั้งจัดให้มีระบบป้องกันการโจมตี หรือระบบแจ้งเตือนเมื่อตรวจพบภัยคุกคามทางไซเบอร์

Cyber Resilience Framework

ปัจจุบันเทคโนโลยีได้เข้ามามีบทบาทสำคัญในการดำเนินธุรกิจ โดยมีส่วนช่วยองค์กรในการลดต้นทุนการดำเนินงานและเพิ่มประสิทธิภาพในการให้บริการ อย่างไรก็ดี องค์กรควรพิจารณาความเสี่ยงที่มาพร้อมกับการใช้งานเทคโนโลยี เช่น ความเสี่ยงในด้านการรักษาความลับของข้อมูล (confidentiality) ความครบถ้วนและความถูกต้องของข้อมูล (integrity) และการรักษาสภาพพร้อมใช้งาน (availability) รวมถึงความเสี่ยงที่เกิดจากการให้บริการที่เชื่อมต่อกับเครือข่าย internet หรือภัยไซเบอร์ (Cyber Attack) ที่มีรูปแบบที่หลากหลายและมีความซับซ้อนมากมากขึ้นและอาจส่งผลกระทบเป็นวงกว้าง รวมถึงอาจกระทบต่อความเชื่อมั่นของผู้ลงทุน องค์กรจึงควรตระหนักถึงความเสี่ยงจากภัยไซเบอร์ดังกล่าวและให้ความสำคัญกับการรักษาความมั่นคงปลอดภัยไซเบอร์ (Cybersecurity) โดยกำหนดมาตรการและแนวปฏิบัติด้านความปลอดภัยของระบบเทคโนโลยีสารสนเทศให้ครอบคลุมและทันกับความเปลี่ยนแปลงของเทคโนโลยีที่นำมาใช้ รวมถึงมีการติดตามความเสี่ยงอย่างต่อเนื่อง ตลอดจนมีการเตรียมความพร้อมในการควบคุมสถานการณ์และฟื้นฟูระบบกรณีเกิดภัยคุกคามทางไซเบอร์เพื่อให้ระบบและการดำเนินธุรกิจสามารถกลับคืนสู่สภาวะปกติได้โดยเร็ว

ทั้งนี้ กรอบการกำกับการรักษาปลอดภัยทางไซเบอร์ (Cybersecurity Framework) ตามมาตรฐานสากลที่นิยมในการนำมาใช้ในการบริหารจัดการปัญหาภัยคุกคามทางไซเบอร์ ซึ่งองค์กรอาจพิจารณานำมาปรับใช้ในการเตรียมความพร้อมขององค์กร มีดังนี้

1. NIST Cybersecurity Framework

The National Institute of Standards and Technology (NIST) ได้มีการเผยแพร่เอกสาร NIST Cybersecurity Framework Version 1.1 ซึ่งเป็นหนึ่งในกรอบทำงานด้านความมั่นคงปลอดภัยไซเบอร์ที่หลายหน่วยงานทั่วโลกนิยมใช้ โดยมีรายละเอียดดังนี้

- การระบุความเสี่ยง (Identification)

มีแนวทางการกำหนดขอบเขตและวิธีการในการประเมินความเสี่ยงด้าน IT & Cyber การบริหารจัดการทรัพย์สินด้าน IT การเพิ่ม ลด หรือเปลี่ยนแปลงทรัพย์สิน การตั้งค่าอุปกรณ์ฮาร์ดแวร์ ซอฟต์แวร์ ข้อมูล และระบบงานที่เกี่ยวข้องเพื่อให้สามารถระบุ ทรัพย์สินด้าน IT เพื่อควบคุมและลดความเสี่ยง ได้อย่างเหมาะสมและทันเหตุการณ์ ซึ่งช่วยให้องค์กรสามารถมุ่งเน้นและจัดลำดับความสำคัญ ให้สอดคล้องกับบริบทและกิจกรรมที่สำคัญทางธุรกิจ (Business Context) รวมถึงทรัพยากร (Resources) ของแต่ละองค์กร รวมทั้งกลยุทธ์การจัดการความเสี่ยงและความต้องการทางธุรกิจได้อย่างมีประสิทธิภาพ

- การป้องกันความเสี่ยง (Protection)

มีมาตรการหรือแนวทางการควบคุมและป้องกันความเสี่ยงที่เหมาะสมกับโครงสร้างพื้นฐานทางเทคโนโลยีสารสนเทศ โดยครอบคลุม ระบบเครือข่าย อุปกรณ์ฮาร์ดแวร์ ซอฟต์แวร์ ข้อมูล และ ระบบงาน เป็นต้น รวมถึงการตั้งค่าระบบงาน (Security Baseline Configuration) การเข้าถึงระบบงานและการบริหารจัดการสิทธิ การรักษาความมั่นคงปลอดภัยของข้อมูล การพัฒนาระบบงานที่มีความปลอดภัย (Secure Software Development Lifecycle) และการบริหารจัดการ Patch (Patch Management) เพื่อให้ใช้กำหนดกระบวนการ เครื่องมือ และวิธีการในการควบคุมหรือลดผลกระทบด้านการรักษาความมั่นคงปลอดภัยไซเบอร์ให้อยู่ในระดับที่เหมาะสมกับความซับซ้อนในการดำเนินงานขององค์กรโดยมีการจำกัดหรือควบคุมผลกระทบของเหตุการณ์ความมั่นคงปลอดภัยทางไซเบอร์ที่อาจเกิดขึ้น โดยครอบคลุมถึง การฝึกอบรมและการสร้างความตระหนักรู้ให้กับพนักงานในองค์กร (Security Awareness and Training)

- การตรวจจับความเสี่ยง (Detection)

มาตรการในการติดตามและแยกแยะพฤติกรรมที่ผิดปกติออกจากการใช้งานทั่วไป (Anomaly detection) เพื่อตรวจสอบและแก้ไขปัญหา การจัดให้มีระบบติดตามอย่างต่อเนื่องและมีการทดสอบระบบอย่างสม่ำเสมอๆ ได้แก่ การบริหารจัดการช่องโหว่ทางด้าน IT (Vulnerability & Penetration Test) เพื่อลดความเสี่ยงจากการถูกบุกรุกโจมตีระบบ การวิเคราะห์ ติดตาม แจ้งเตือน และ กำหนดแนวทางกระบวนการเฝ้าระวังหรือติดตามเหตุการณ์ผิดปกติทางไซเบอร์อย่างต่อเนื่อง (Security Continuous Monitoring) เพื่อให้หน่วยงานที่รับผิดชอบสามารถบริหารและจัดการกำหนดแนวทางในการดำเนินการแก้ไขเหตุการณ์ในเบื้องต้นได้อย่างทันการณ์

- การรับมือกับสถานการณ์ผิดปกติที่เกิดขึ้น (Response)

มีการกำหนดแนวทางในการบริหารจัดการและรับมือภัยคุกคามไซเบอร์ (Response) เช่น การวางแผนรับมือ กำหนดขั้นตอนการสื่อสาร การแก้ปัญหา และจัดทำรายงานเพื่อเสนอต่อผู้บริหารระดับสูงตลอดจนสืบสวนและวิเคราะห์หาสาเหตุ รวมถึงหามาตรการเพื่อลดความเสี่ยงที่อาจเกิดขึ้น และปรับปรุงจากเหตุการณ์ที่เกิดขึ้น (Post incident analysis) เป็นต้น เพื่อให้องค์กรมีความสามารถตอบสนองและรับมือกับความเสี่ยงได้อย่างทันการณ์ รวมถึงมีมาตรการในการฟื้นฟูความเสียหายจากภัยไซเบอร์ที่อาจเกิดขึ้น อย่างมีประสิทธิภาพ

- การฟื้นฟูระบบจากความเสียหาย (Recovery)

มาตรการในการกอบกู้ความเสียหายและป้องกันผลกระทบต่อการดำเนินงานและการให้บริการของ องค์กร (Recovery) เช่น การวางแผนการกู้คืน การจัดทำและทดสอบแผนฉุกเฉิน และ การกำหนดแนวทาง การสื่อสารเมื่อเกิดความเสียหาย เพื่อช่วยให้องค์กรสามารถกลับมาดำเนินการได้ตามปกติ และ ลดผลกระทบ จากเหตุการณ์ ความมั่นคงปลอดภัยทางไซเบอร์ได้อย่างทันท่วงที

Function Unique Identifier | | Category Unique Identifier | |

| | | |

| |

| |

| |

| |

| Supply Chain Risk Management |

| | | |

| |

| |

| Information Protection Processes and Procedures |

| |

| |

| | | |

| Security Continuous Monitoring |

| |

| | | |

| |

| |

| |

| |

| | | |

| |

| |

ตารางที่ 1 NIST Cybersecurity Framework Version 1.1

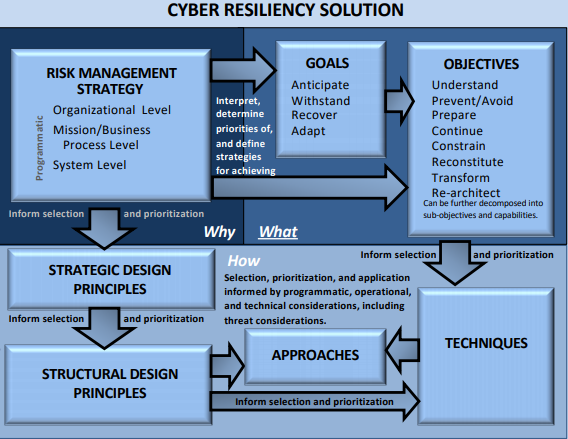

นอกจากนั้น NIST ได้มีการเผยแพร่เอกสาร NIST Special Publication 800-160 Volume 2 “Developing Cyber Resilient Systems: A Systems Security Engineering Approach” ที่มีเนื้อหาเกี่ยวกับวิธีการใช้งานกรอบการทำ Cyber Resiliency Engineering Framework การกำหนดเป้าหมาย การกำหนดวัตถุประสงค์ และกลยุทธ์เพื่อให้บรรลุเป้าหมายที่วางไว้ แนวปฏิบัติเชิงเทคนิค และวิธีการวางโครงสร้างด้าน Cyber เพื่อให้องค์กรสามารถใช้งานหลักการในเอกสารข้างต้นกับโครงสร้างด้าน IT ขององค์กรเพื่อรองรับ Cyber Resilience (รูปที่ 1) Cyber Resilience Solution

รูปที่ 1 Cyber Resilience Solution

2. Cyber Resiliency Engineering Framework (CREF)

Cyber Resiliency Engineering Framework (CREF) ที่พัฒนาขึ้นโดย MITRE Corporation มีหลักการในการออกแบบ (Cyber Resiliency Design Principle) และอธิบายแนวคิดโดยมุ่งเน้นไปที่ Advanced Cyber Threat หรือ Advanced Persistent Threat (APT) และการออกแบบระบบให้สามารถรองรับการโจมตีในรูปแบบดังกล่าว โดย MITRE ได้นำหลักการในการออกแบบใน 4 ข้อ มาใช้ ได้แก่ 1. Security 2. Resilience 3. Evolvability 4. Survivability (ตารางที่ 2)

Security Design Principles | Evolvability

Design Principles | Resilience Engineering Design Principles | Survivability Design Principles |

| Modularity and Layering | Mimicry

| Functional Redundancy | Mobility |

| Defense in Depth | Redundancy | Localized Capacity | Margin |

| least Common Mechanism | Decentralization | Layered Defense | Concealment |

| Isolation | Margin | Human Backup | Distribution |

| Security Evolvability | Targeted Modularity | Complexity Avoidance | Redundancy |

| Least Privilege | Slack | Reorganization | Evolution

|

ตารางที่ 2 Representative Examples of Design Principles from Different Specialty Disciplines

โดย Cyber Resiliency Engineering Framework (CREF) แบ่งออกเป็น 3 โดเมนหลัก ได้แก่ 1. Goals 2. Objectives 3. Techniques (รูปที่2)

(คลิกที่ภาพเพื่อชมภาพขนาดใหญ่)

รูปที่ 2 Cyber Resiliency Engineering Framework (CREF)

Link : https://www.mitre.org/sites/default/files/publications/PR%2017-0103%20Cyber%20Resiliency%20Design%20Principles%20MTR17001.pdf

(คลิกที่ภาพเพื่อชมภาพขนาดใหญ่)

รูปที่ 3 มาตรการด้าน Cyber Resiliency